WEB系列:

1、web20:

打开后是这样的

题目提示了复活节彩蛋于是上网搜了一下PHP彩蛋 PHP彩蛋,在地址栏后加参数查看phpinfo()(百度php彩蛋即可知道参数意义?=PHPB8B5F2A0-3C92-11d3-A3A9-4C7B08C10000

(PHP信息列表))

PHP彩蛋,在地址栏后加参数查看phpinfo()(百度php彩蛋即可知道参数意义?=PHPB8B5F2A0-3C92-11d3-A3A9-4C7B08C10000

(PHP信息列表))

2、web50

点击后下载解压发现是个crx文件,就是谷歌的拓展程序,这个文件可以用解压缩文件解压缩,里面有张图片备注是ascii码,用转换工具可看到flag

3.web70:

进入题目页面是这样的

随便输入点东西提交页面会进入空白,查看源码

发现script中间变成下划线了,不论输什么都变,怎么能绕过呢?用jother码

将alert函数以jother码形式输入得到弹窗

4.web100:

题目是这样的

查看源码发现有注释的部分

注释掉的是个图片

发现二维码扫描后有提示

于是我们知道了是要将图片的像素的颜 {MOD}字节最低位提取出来

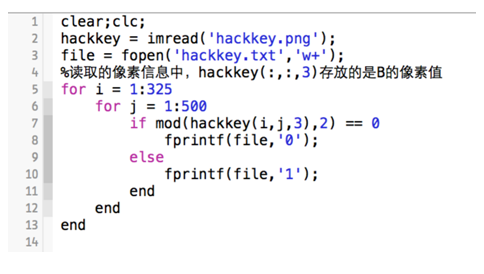

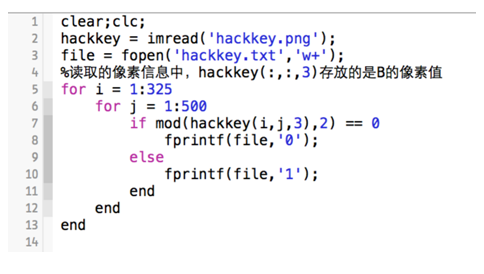

然后使用MATLAB取出图片hackkey.png的像素点的值,寻找像素点的值的二进制表示的最低位。

MATLAB程序如下:

于是我们知道了是要将图片的像素的颜 {MOD}字节最低位提取出来

然后使用MATLAB取出图片hackkey.png的像素点的值,寻找像素点的值的二进制表示的最低位。

MATLAB程序如下:

图片分辨率是500*325的 得到图片像素值的二进制位最低位后转为16进制 使用HXD查看得到flag为Xd$eC@2o14

5.web150:

下载文件是一个shell.php,解密后得到flag

6.web180:

文件是www.root.rar

7、web200

1、web20:

打开后是这样的

题目提示了复活节彩蛋于是上网搜了一下PHP彩蛋

PHP彩蛋,在地址栏后加参数查看phpinfo()(百度php彩蛋即可知道参数意义?=PHPB8B5F2A0-3C92-11d3-A3A9-4C7B08C10000

(PHP信息列表))

PHP彩蛋,在地址栏后加参数查看phpinfo()(百度php彩蛋即可知道参数意义?=PHPB8B5F2A0-3C92-11d3-A3A9-4C7B08C10000

(PHP信息列表))

2、web50

点击后下载解压发现是个crx文件,就是谷歌的拓展程序,这个文件可以用解压缩文件解压缩,里面有张图片备注是ascii码,用转换工具可看到flag

3.web70:

进入题目页面是这样的

随便输入点东西提交页面会进入空白,查看源码

发现script中间变成下划线了,不论输什么都变,怎么能绕过呢?用jother码

将alert函数以jother码形式输入得到弹窗

4.web100:

题目是这样的

查看源码发现有注释的部分

注释掉的是个图片

发现二维码扫描后有提示

于是我们知道了是要将图片的像素的颜 {MOD}字节最低位提取出来

然后使用MATLAB取出图片hackkey.png的像素点的值,寻找像素点的值的二进制表示的最低位。

MATLAB程序如下:

于是我们知道了是要将图片的像素的颜 {MOD}字节最低位提取出来

然后使用MATLAB取出图片hackkey.png的像素点的值,寻找像素点的值的二进制表示的最低位。

MATLAB程序如下:

图片分辨率是500*325的 得到图片像素值的二进制位最低位后转为16进制 使用HXD查看得到flag为Xd$eC@2o14

5.web150:

下载文件是一个shell.php,解密后得到flag

6.web180:

文件是www.root.rar

7、web200