对于黑客来说,一个重要的事情就是如何隐藏他的行为。

在提取之后,后漏洞利用的下一个阶段,也就是借助日志删除清除痕迹,以及禁用防火墙和防病毒系统的警告。 防火墙分为三种类型。

包过滤防火墙(Packet Filter Firewall):这种类型的防火墙工作在OSI参考模型的前三层,并借助了传输层的一些功能,即识别源端口和目标端口。当一个数据包流经包过滤防火墙时,防火墙会根据配置规则进行匹配分析。如果该数据包同过了防火墙的过滤,就允许它进入网络,否则就会阻止它。 状态防火墙(Stateful Firewall):也称为第二代防火墙。顾名思义,这种防火墙在网络连接状态下工作。通过状态信息,它决定包是否允许进入网络中。 应用防火墙(Application Firewall):也就是众所周知的第三代防火墙。应用防火墙依赖应用程序和HTTP、SMTP等协议。当一个不需要的协议视图在一个合法的端口上绕过防火墙时,这种防火墙也能够帮助检测到。

首先,检查被攻击系统内的防火墙状态,即它是启动的还是禁用的。使用后漏洞利用脚本 run getcountermeasure,或者使用在shell中使用netsh firewall show opmode命令。

可以看到防火墙已经关闭 Operational mode 显示的是Disable就表示关闭,如果已经打开,在shell中使用netsh firewall show opmode mode=disable关闭防火墙。

杀毒软件关闭及日志删除

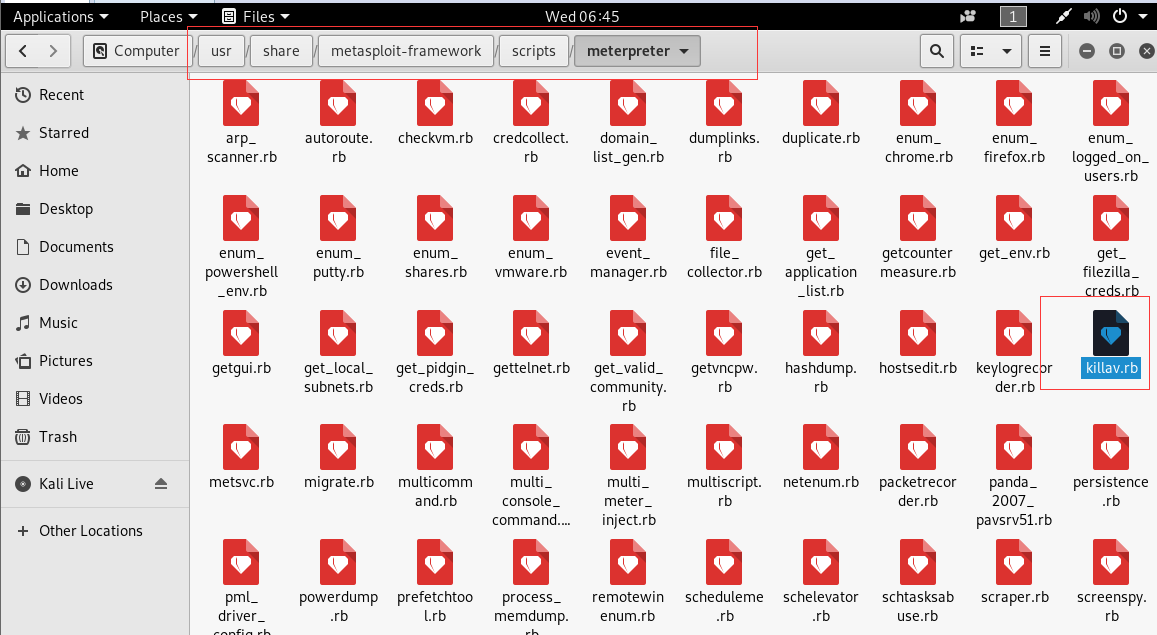

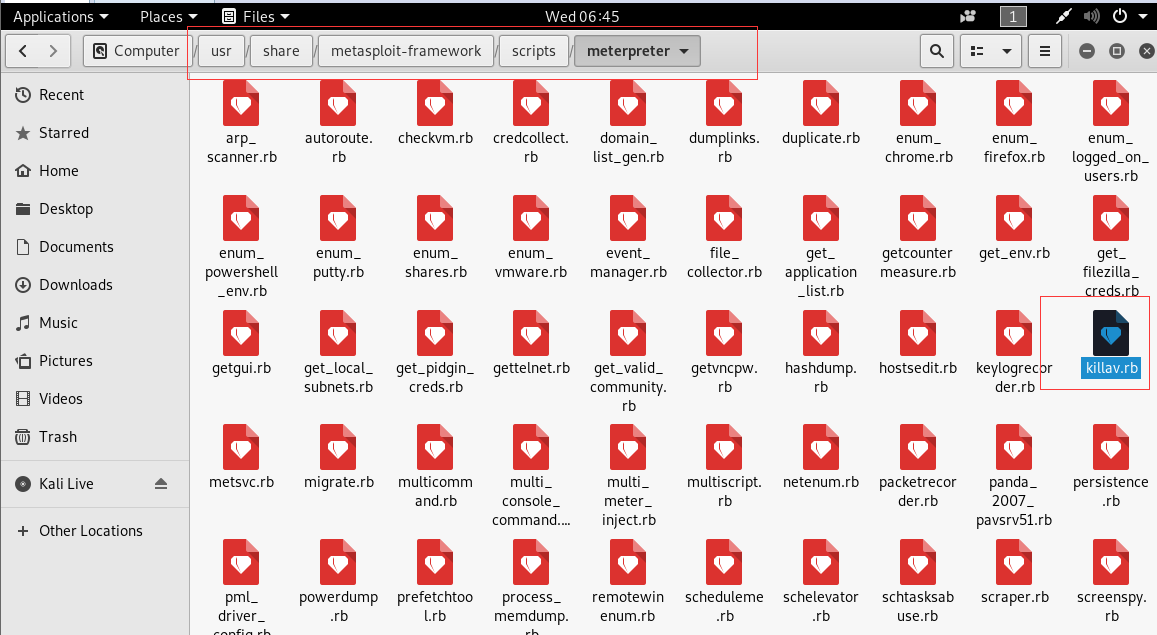

通过关闭进程来停用杀毒软件。需要使用一个名为killav的后漏洞利用脚本。

杀毒软件关闭及日志删除

通过关闭进程来停用杀毒软件。需要使用一个名为killav的后漏洞利用脚本。

执行脚本,输入命令run killav。

执行脚本,输入命令run killav。

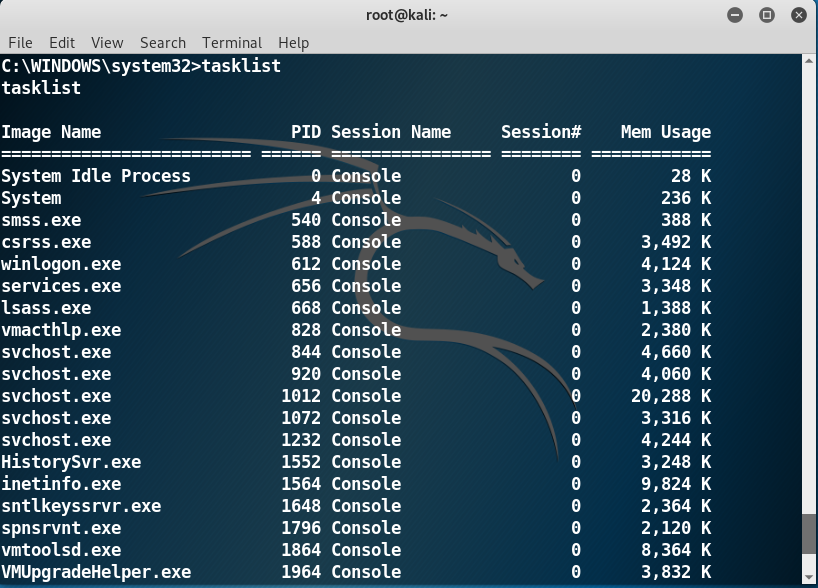

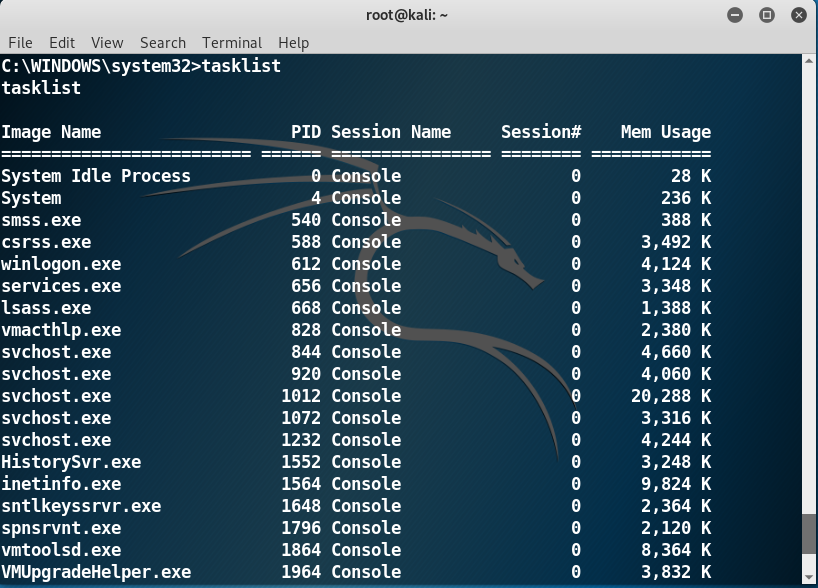

现在进入被攻击系统的命令行状态,输入tasklist命令,检查运行于被攻击系统中的所有进程。

现在进入被攻击系统的命令行状态,输入tasklist命令,检查运行于被攻击系统中的所有进程。

查看这些进程它们属于哪个进程组。输入命令tasklist/svc。

查看这些进程它们属于哪个进程组。输入命令tasklist/svc。

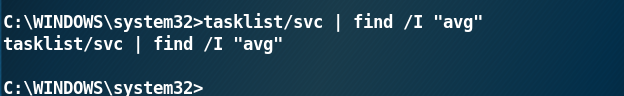

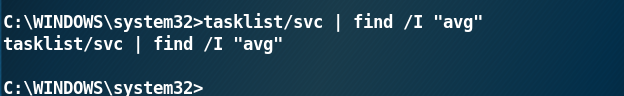

需要找到任务列表中的AVG杀毒服务,所以输入**tasklist/svc | find /I “avg”**命令。

需要找到任务列表中的AVG杀毒服务,所以输入**tasklist/svc | find /I “avg”**命令。

这里杀毒服务都没有,如果有就需要先将它们关闭。

成功禁用防火墙和杀毒软件之后,就是清除计算机系统中的日志。

这里杀毒服务都没有,如果有就需要先将它们关闭。

成功禁用防火墙和杀毒软件之后,就是清除计算机系统中的日志。

在meterpreter输入clearev命令。

在提取之后,后漏洞利用的下一个阶段,也就是借助日志删除清除痕迹,以及禁用防火墙和防病毒系统的警告。 防火墙分为三种类型。

包过滤防火墙(Packet Filter Firewall):这种类型的防火墙工作在OSI参考模型的前三层,并借助了传输层的一些功能,即识别源端口和目标端口。当一个数据包流经包过滤防火墙时,防火墙会根据配置规则进行匹配分析。如果该数据包同过了防火墙的过滤,就允许它进入网络,否则就会阻止它。 状态防火墙(Stateful Firewall):也称为第二代防火墙。顾名思义,这种防火墙在网络连接状态下工作。通过状态信息,它决定包是否允许进入网络中。 应用防火墙(Application Firewall):也就是众所周知的第三代防火墙。应用防火墙依赖应用程序和HTTP、SMTP等协议。当一个不需要的协议视图在一个合法的端口上绕过防火墙时,这种防火墙也能够帮助检测到。

首先,检查被攻击系统内的防火墙状态,即它是启动的还是禁用的。使用后漏洞利用脚本 run getcountermeasure,或者使用在shell中使用netsh firewall show opmode命令。

可以看到防火墙已经关闭 Operational mode 显示的是Disable就表示关闭,如果已经打开,在shell中使用netsh firewall show opmode mode=disable关闭防火墙。

杀毒软件关闭及日志删除

通过关闭进程来停用杀毒软件。需要使用一个名为killav的后漏洞利用脚本。

杀毒软件关闭及日志删除

通过关闭进程来停用杀毒软件。需要使用一个名为killav的后漏洞利用脚本。

执行脚本,输入命令run killav。

执行脚本,输入命令run killav。 现在进入被攻击系统的命令行状态,输入tasklist命令,检查运行于被攻击系统中的所有进程。

现在进入被攻击系统的命令行状态,输入tasklist命令,检查运行于被攻击系统中的所有进程。 查看这些进程它们属于哪个进程组。输入命令tasklist/svc。

查看这些进程它们属于哪个进程组。输入命令tasklist/svc。 需要找到任务列表中的AVG杀毒服务,所以输入**tasklist/svc | find /I “avg”**命令。

需要找到任务列表中的AVG杀毒服务,所以输入**tasklist/svc | find /I “avg”**命令。 这里杀毒服务都没有,如果有就需要先将它们关闭。

成功禁用防火墙和杀毒软件之后,就是清除计算机系统中的日志。

这里杀毒服务都没有,如果有就需要先将它们关闭。

成功禁用防火墙和杀毒软件之后,就是清除计算机系统中的日志。在meterpreter输入clearev命令。