目录

概述

卡的存储结构/文件结构

M1卡存储结构

复旦CPU卡的文件结构

卡的权限管理方式

M1卡控制字

CPU卡安全状态寄存器

卡的认证

M1卡的三次互相认证

复旦CPU卡的外部认证和内部认证

机具内部认证步骤

发卡流程

M1卡发卡流程

复旦cpu卡发卡流程

读卡器模块

PC/STM32端(控制端)

ISO/IEC 14443 TYPE A协议

M1卡的流程

复旦CPU卡的流程

ISO/IEC 14413 A 规定的命令集

左边是低字节,则6、7、8、9字节为FF、07、80、69,这是默认的控制字,其中69是保留字节值并没有任何作用。

左边是低字节,则6、7、8、9字节为FF、07、80、69,这是默认的控制字,其中69是保留字节值并没有任何作用。

初始化卡的时候必须要添加密钥文件,其作用是控制添加其他密钥的权限;

二进制文件在创建的时候定义了其读写的权限;

所有种类的密钥文件都有密钥标示,该字节的作用是标识多个同类型密钥,实现密钥索引的功能;

初始化卡的时候必须要添加密钥文件,其作用是控制添加其他密钥的权限;

二进制文件在创建的时候定义了其读写的权限;

所有种类的密钥文件都有密钥标示,该字节的作用是标识多个同类型密钥,实现密钥索引的功能;

三个控制为以正和反两种形式,按规定的位置存放在控制字节中的前三个字节,这三个字节最终的值最终确定了该块的访问权限。

三个控制为以正和反两种形式,按规定的位置存放在控制字节中的前三个字节,这三个字节最终的值最终确定了该块的访问权限。

例:

设卡中某目录下有一个二进制文件,定义读二进制文件的权限为F1,写二进制文件权限为F2。该目录下有一个口令密钥,口令核对通过之后的后续状态为1,卡中有一外部认证密钥,使用权限为11,外部认证通过之后后续状态为2。

例:

设卡中某目录下有一个二进制文件,定义读二进制文件的权限为F1,写二进制文件权限为F2。该目录下有一个口令密钥,口令核对通过之后的后续状态为1,卡中有一外部认证密钥,使用权限为11,外部认证通过之后后续状态为2。

此处必须先认证外部口令成功之后才有使用口令密钥的权限。

此处必须先认证外部口令成功之后才有使用口令密钥的权限。

1、CPU卡产生一个8字节随机数送给外部程序,CPU卡临时保存随机数在卡内

2、外部程序把8字节随机数送给机具,机具用密钥计算随机数,得到8字节随机数密文

3、外部程序把8字节随机数密文送给CPU卡

4、CPU卡在卡片内部解密8字节随机数得到随机数明文,

5、CPU卡在卡片内部把解密后的随机数和步骤1中临时存放的随机数比对,若相等,则外部认证成功,所以外部认证是CPU卡认证机具

1、CPU卡产生一个8字节随机数送给外部程序,CPU卡临时保存随机数在卡内

2、外部程序把8字节随机数送给机具,机具用密钥计算随机数,得到8字节随机数密文

3、外部程序把8字节随机数密文送给CPU卡

4、CPU卡在卡片内部解密8字节随机数得到随机数明文,

5、CPU卡在卡片内部把解密后的随机数和步骤1中临时存放的随机数比对,若相等,则外部认证成功,所以外部认证是CPU卡认证机具

概述

四部分: PC/STM32 读卡器模块 卡特性 协议 UART/SPI 读卡芯片 S50/70和复旦CPU卡 ISO/IEC 14443 A 归结为以下三方面问题:- 卡怎么用?

- 读卡芯片怎么用?

- 主芯片与读卡芯片怎么通信?

卡的存储结构/文件结构

-

M1卡存储结构

- M1卡(S50/S70)的存储结构:

- 控制块的结构:

左边是低字节,则6、7、8、9字节为FF、07、80、69,这是默认的控制字,其中69是保留字节值并没有任何作用。

左边是低字节,则6、7、8、9字节为FF、07、80、69,这是默认的控制字,其中69是保留字节值并没有任何作用。

-

复旦CPU卡的文件结构

初始化卡的时候必须要添加密钥文件,其作用是控制添加其他密钥的权限;

二进制文件在创建的时候定义了其读写的权限;

所有种类的密钥文件都有密钥标示,该字节的作用是标识多个同类型密钥,实现密钥索引的功能;

初始化卡的时候必须要添加密钥文件,其作用是控制添加其他密钥的权限;

二进制文件在创建的时候定义了其读写的权限;

所有种类的密钥文件都有密钥标示,该字节的作用是标识多个同类型密钥,实现密钥索引的功能;

卡的权限管理方式

-

M1卡控制字

- 存取控制中每个块都定义了3个控制位:

三个控制为以正和反两种形式,按规定的位置存放在控制字节中的前三个字节,这三个字节最终的值最终确定了该块的访问权限。

三个控制为以正和反两种形式,按规定的位置存放在控制字节中的前三个字节,这三个字节最终的值最终确定了该块的访问权限。

- 控制位在控制字节中定义的位置:

- 数据块的“权限-控制位值”表:

- 控制块的“权限-控制位值”表:

-

CPU卡安全状态寄存器

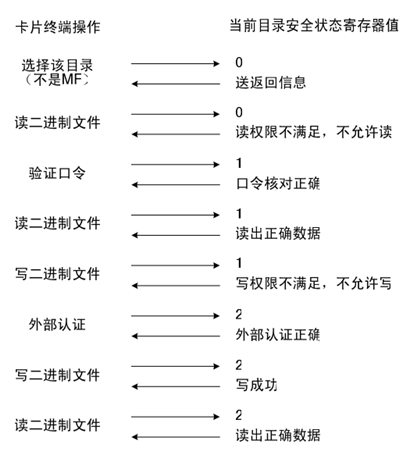

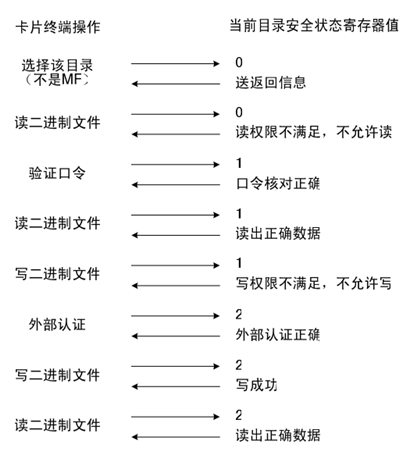

例:

设卡中某目录下有一个二进制文件,定义读二进制文件的权限为F1,写二进制文件权限为F2。该目录下有一个口令密钥,口令核对通过之后的后续状态为1,卡中有一外部认证密钥,使用权限为11,外部认证通过之后后续状态为2。

例:

设卡中某目录下有一个二进制文件,定义读二进制文件的权限为F1,写二进制文件权限为F2。该目录下有一个口令密钥,口令核对通过之后的后续状态为1,卡中有一外部认证密钥,使用权限为11,外部认证通过之后后续状态为2。

此处必须先认证外部口令成功之后才有使用口令密钥的权限。

此处必须先认证外部口令成功之后才有使用口令密钥的权限。

卡的认证

M1卡在选卡成功之后,会进行“三次互相验证”。 CPU在进入目录后,进行外部认证和内部认证。-

M1卡的三次互相认证

-

复旦CPU卡的外部认证和内部认证

1、CPU卡产生一个8字节随机数送给外部程序,CPU卡临时保存随机数在卡内

2、外部程序把8字节随机数送给机具,机具用密钥计算随机数,得到8字节随机数密文

3、外部程序把8字节随机数密文送给CPU卡

4、CPU卡在卡片内部解密8字节随机数得到随机数明文,

5、CPU卡在卡片内部把解密后的随机数和步骤1中临时存放的随机数比对,若相等,则外部认证成功,所以外部认证是CPU卡认证机具

1、CPU卡产生一个8字节随机数送给外部程序,CPU卡临时保存随机数在卡内

2、外部程序把8字节随机数送给机具,机具用密钥计算随机数,得到8字节随机数密文

3、外部程序把8字节随机数密文送给CPU卡

4、CPU卡在卡片内部解密8字节随机数得到随机数明文,

5、CPU卡在卡片内部把解密后的随机数和步骤1中临时存放的随机数比对,若相等,则外部认证成功,所以外部认证是CPU卡认证机具

-

机具内部认证步骤

发卡流程

基于读卡器指令、COS指令的发卡流程举例:-

M1卡发卡流程

-

复旦cpu卡发卡流程

读卡器模块

初期主要是熟悉读卡器模块厂商的操作手册,这也是学习各种卡片特性、操作COS指令的良好工具,待板子出来后需要开发STM32读卡器模块,前期通过第三方封装的串口命令控制读写卡操作。-

PC/STM32端(控制端)

ISO/IEC 14443 TYPE A协议

这两种卡都是在ISO/IEC 14413 TYPE A协议下操作。 ISO/IEC 14413标准共有四层: ISO/IEC 14413-1,规定物理特性 ISO/IEC 14413-2,规定了射频能量和型号接口,这一层有TYPE A和TYPE B两种空中接口 ISO/IEC 14413-3,防碰撞协议 ISO/IEC 14413-4,传输协议-

M1卡的流程

-

复旦CPU卡的流程

-

ISO/IEC 14413 A 规定的命令集